.Sicherheit als Fundament digitaler Souveränität

Jede Organisation, die Daten jeglicher Art verarbeitet und speichert, ist potenziell ein Ziel von Cyberangriffen. Daher musst du deine Daten vor solchen Angriffen schützen. Vor allem, wenn du sensible Daten speicherst und verarbeitest. Deshalb ist Sicherheit ein wichtiger Grundpfeiler der digitalen Souveränität.

Bei Sicherheit geht es nicht nur um den Schutz vor unbefugtem Zugriff und Cyberangriffen. Es geht auch darum, die Widerstandsfähigkeit, Konformität und Zuverlässigkeit deiner digitalen Vermögenswerte zu gewährleisten. Dies wird durch strenge Zugriffskontrollen und robuste Authentifizierungsmechanismen erreicht, die deine Daten vor Sicherheitsverletzungen schützen. Durch die Umsetzung robuster Sicherheitsmaßnahmen kannst du die Daten deiner Kunden schützen und die Einhaltung relevanter Vorschriften wie der Datenschutz-Grundverordnung (DSGVO) oder des DORA (Digital Operational Resilience Act) sicherstellen.

Über technische Maßnahmen hinaus fördert Sicherheit das Vertrauen, da Kunden und Partner eher mit Organisationen zusammenarbeiten, die dem Datenschutz Priorität einräumen, was ihn zu einem grundlegenden Aspekt der Glaubwürdigkeit und digitalen Souveränität macht. Andererseits erleiden Unternehmen, die Sicherheitsvorfälle haben, zusätzlich große Reputationsverluste.

Zusammenfassend lässt sich sagen, dass man mit Sicherheit Folgendes erreichen möchte:

- Schutz vor unbefugtem Zugriff - Durch die Umsetzung von Least-Privilege-Prinzipien und Verschlüsselung werden Daten geschützt und der Zunahme von Bedrohungen entgegengewirkt.

- Einhaltung von Vorschriften - Gewährleistung der Compliance und Erfüllung gesetzlicher Anforderungen für deine Daten, wie z. B. die DSGVO.

- Das Vertrauen der Kunden erhalten und stärken – Schaffe Vertrauen, indem du die Privatsphäre schützt und ein Engagement für digitale Souveränität demonstrierst.

Sicherheit in der Cloud

Die Sicherheit in der Cloud ist ein dynamischer und kritischer Prozess, der eine Mischung aus robusten technischen Kontrollen, klar definierten organisatorischen Richtlinien und proaktiver kontinuierlicher Überwachung erfordert. Indem du die einzigartigen Herausforderungen von Cloud-Umgebungen mit einem strukturierten Ansatz angehst, kannst du Daten, Anwendungen und Infrastruktur vor neu auftretenden Bedrohungen schützen.

Hier ist ein umfassender Leitfaden zur Erreichung und Aufrechterhaltung der Cloud-Sicherheit:

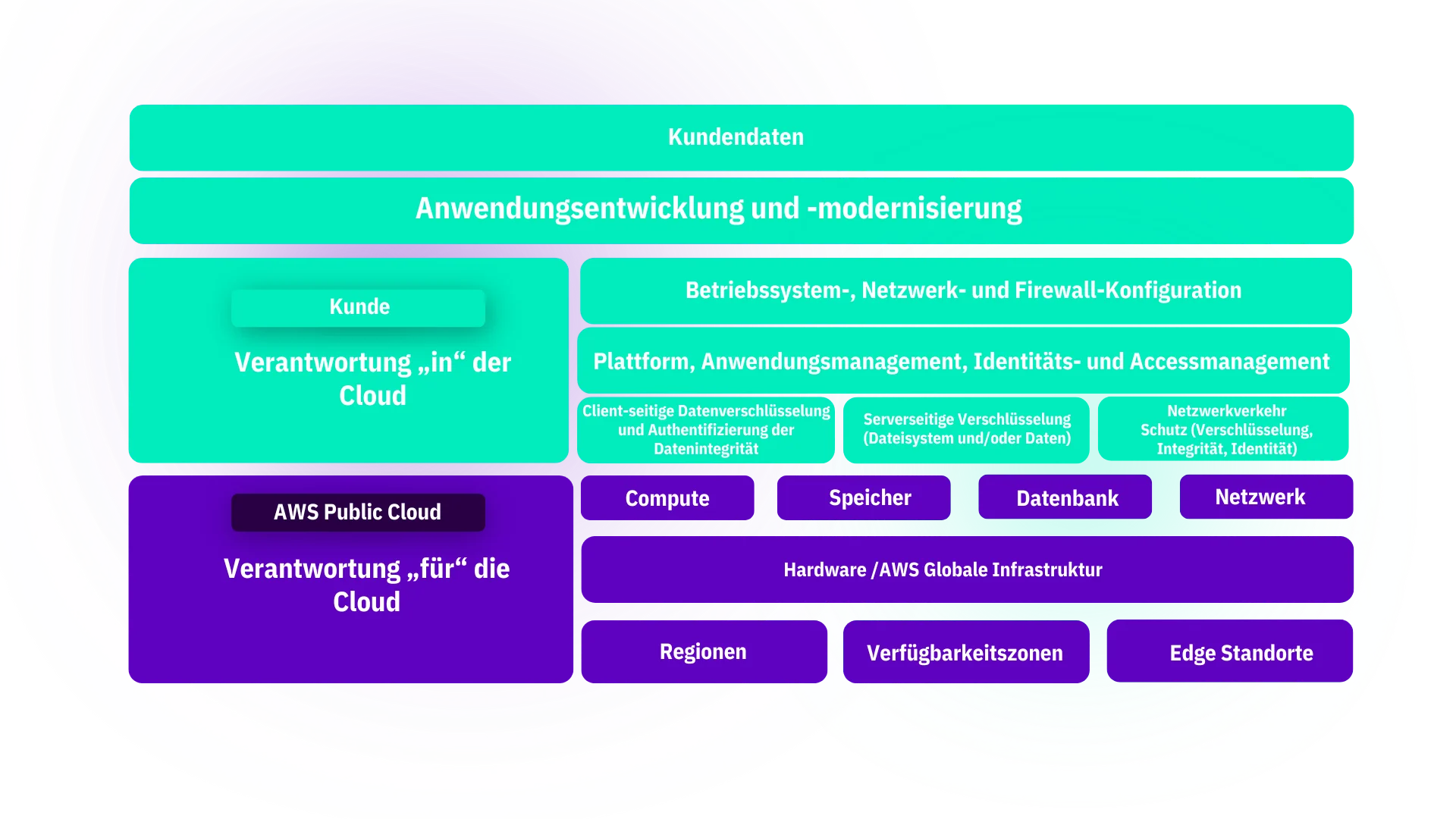

Geteilte Verantwortung

AWS teilt die Verantwortung für Sicherheit und Compliance mit dir. AWS verwaltet und steuert Infrastrukturkomponenten wie die physische Sicherheit, die Virtualisierungsschicht und das Host-Betriebssystem.

Du als Kunde bist für die Verwaltung der Sicherheit in der Cloud verantwortlich, wie z. B. Gastbetriebssystem, Anwendungssoftware, Updates, Patches und Sicherheitskonfigurationen wie Firewalls und Zugriffsberechtigungen.

Identitäts- und Zugriffsmanagement (IAM)

Die Identitäts- und Zugriffsverwaltung hilft dir, den Zugriff auf deine Ressourcen, zwischen deinen Ressourcen und für deine Mitarbeiter sicher zu verwalten und zu skalieren.

Die Verwendung temporärer Sicherheitsanmeldeinformationen und Berechtigungssätze erhöht die Sicherheit, indem du das Risiko einer langfristigen Offenlegung von Anmeldeinformationen minimierst und einen kontrollierten, zeitgebundenen Zugriff auf AWS-Ressourcen ermöglicht.

Mit AWS Identity Center kannst du die Identitäten von Arbeitslasten und Mitarbeitern effizient verwalten, indem Sie den Benutzerzugriff innerhalb eines einzigen AWS-Kontos verwalten oder die Identitätsverwaltung über mehrere Konten hinweg zentralisieren, um eine nahtlose und sichere Authentifizierung und Autorisierung zu gewährleisten.

Access Analyzer hilft Ihnen, ungenutzten oder externen Zugriff auf Ressourcen zu identifizieren und zu entfernen und Richtlinien mit geringsten Privilegien zu erstellen, um den Zugriff auf das zu beschränken, was benötigt wird

Für einen tieferen Einblick in die zentralisierte Berechtigungsverwaltung in großem Maßstab mit AWS IAM Identity Center schaue in diesen Beitrag.

Erkennung und Reaktion

AWS bietet umfassende Erkennungs- und Reaktionsfunktionen über Dienste wie Amazon GuardDuty als Intrusion Detection System (IDS) zur Erkennung von Bedrohungen und AWS Security Hub für eine zentrale Ansicht aller Sicherheitswarnungen. Amazon GuardDuty analysiert kontinuierlich den Netzwerkverkehr und nutzt mehrere Workload- und Kontoprotokolle, um Bedrohungen mithilfe von Anomalieerkennung, KI, ML und Bedrohungsinformationen zu erkennen. Der Dienst lässt sich direkt in die AWS-Landschaft integrieren und es können automatisierte Reaktionsmechanismen zur automatischen Beseitigung der Bedrohung eingesetzt werden.

Datenschutz

Um Datenschutz zu erreichen, müssen Du dich auf drei wichtige Säulen konzentrieren: Datenklassifizierung, Schutz von gespeicherten Daten und Schutz von Daten während der Übertragung.

Die Datenklassifizierung hilft Dir, deine Daten nach ihrer Wichtigkeit und Sensibilität zu kategorisieren und bildet so die Grundlage für die Festlegung der geeigneten Schutz- und Aufbewahrungskontrollen. AWS-Dienste wie Amazon Macie können dabei helfen, diesen Prozess zu automatisieren.

Der Schutz von gespeicherten Daten ist ein Muss. In AWS kannst du den AWS Key Management Service (KMS) verwenden, um Daten zu verschlüsseln und Zugriffsrichtlinien mit geringsten Rechten auf die Verschlüsselungsschlüssel anzuwenden. Darüber hinaus können kannst du eigenes Schlüsselmaterial mithilfe eines Hardware-Sicherheitsmoduls (HSM) mitbringen und es über die Funktion „External Key Store (XKS)“ in KMS integrieren, wodurch eine nahtlose Verschlüsselung über AWS-Dienste hinweg ermöglicht wird.

Der Schutz von Daten bei der Übertragung ist für die sichere Kommunikation zwischen Systemen von entscheidender Bedeutung. AWS bietet einen Dienst namens AWS Certificate Manager (ACM) zur Verwaltung von SSL/TLS-Zertifikaten, der die Durchsetzung sicherer Verbindungen zwischen deinen Workloads erleichtert.

Für den Umgang mit vertraulichen Daten stellt AWS das Nitro-System zur Verfügung – eine spezialisierte Hardware-Sicherheitslösung, die eine vollständige Isolierung virtueller Maschinen gewährleistet.

Compliance

AWS unterstützt dich bei der Einhaltung der gesetzlichen Anforderungen und der Compliance für deine Daten, indem es dir Tools und Services zur Verfügung stellt, die dir bei der Einhaltung verschiedener Gesetze und Vorschriften helfen. AWS selbst ist bereits zertifiziert und erfüllt zahlreiche Standards wie ISO 27001 oder C5 (BSI-Anforderungen für Cloud-Anbieter). Damit du den Compliance-Status deiner Ressourcen überwachen kannst, gibt es Services wie AWS Config, die Ressourcenänderungen überwachen und sie gemäß den geltenden Vorschriften überprüfen. Mit dem AWS Audit Manager kannst du auch automatisierte Prüfprozesse nutzen, um zu überprüfen, wie gut deine Vorschriften eingehalten werden.

Netzwerk- und Anwendungssicherheit

Der Schutz von Netzwerken und Anwendungen in AWS ist unerlässlich, um deine Infrastruktur und Dienste vor unbefugtem Zugriff und Angriffen zu schützen.

AWS bietet Dienste zum Schutz von Anwendungen vor häufigen Internetangriffen. Dazu gehören DDoS-Angriffe, die die Sicherheit und Verfügbarkeit beeinträchtigen können. Wenn du mehr über Webanwendungs-Firewalls erfahren möchtest, schau dir unsere Firewall Factory at Scale an.

Mit Amazon VPC können isolierte Netzwerkumgebungen erstellt werden, um den Datenverkehr mit Sicherheitsgruppen und NACLs zu verwalten. AWS-Sicherheitsgruppen fungieren als virtuelle Firewalls für virtuelle Instanzen wie EC2 und kontrollieren den ein- und ausgehenden Datenverkehr.

Fazit

Eine robuste Sicherheit ist für jede Organisation, die mit Daten, insbesondere mit sensiblen Informationen, umgeht, unerlässlich, um sich vor Cyberangriffen zu schützen und die Einhaltung von Vorschriften zu gewährleisten. AWS bietet verschiedene Dienste zum Schutz von Daten und zur effektiven Verwaltung des Zugriffs. Sicherheit hilft dabei, Vertrauen aufzubauen, Vorschriften einzuhalten und digitale Vermögenswerte zu schützen.

We use cookies on our website. Some of them are essential,while others help us to improve our online offer.

You can find more information in our Privacy policy